Hướng Dẫn Kỹ Thuật

Hướng Dẫn Vận Hành Và Khắc Phục Sự Cố DHCP Snooping Trên Switch Cisco Catalyst 9000 Series

TỔNG QUAN VỀ DHCP SNOOPING TRÊN SWITCH CISCO CATALYST 9000 SERIES

DHCP Snooping Trên Cisco Catalyst 9000 Switch Là Gì?

DHCP (Dynamic Host Configuration Protocol) Snooping là một tính năng bảo mật được tích hợp trên các thiết bị Switch Cisco Catalyst 9000 Series. Các thiết bị Cisco 9000 Series được tích hợp tính năng DHCP bao gồm:

Tính năng này được sử dụng để kiểm tra lưu lượng DHCP nhằm ngăn chặn bất kỳ gói DHCP độc hại nào. Nó hoạt động như một tường lửa giữa các cổng người dùng không đáng tin cậy và các cổng máy chủ DHCP trên mạng để ngăn chặn các máy chủ DHCP độc hại trên mạng có thể xảy ra hiện tượng tấn công DoS

Hoạt Động Truy Xuất DHCP Trên Cisco 9200/9300/9400/9500/9600

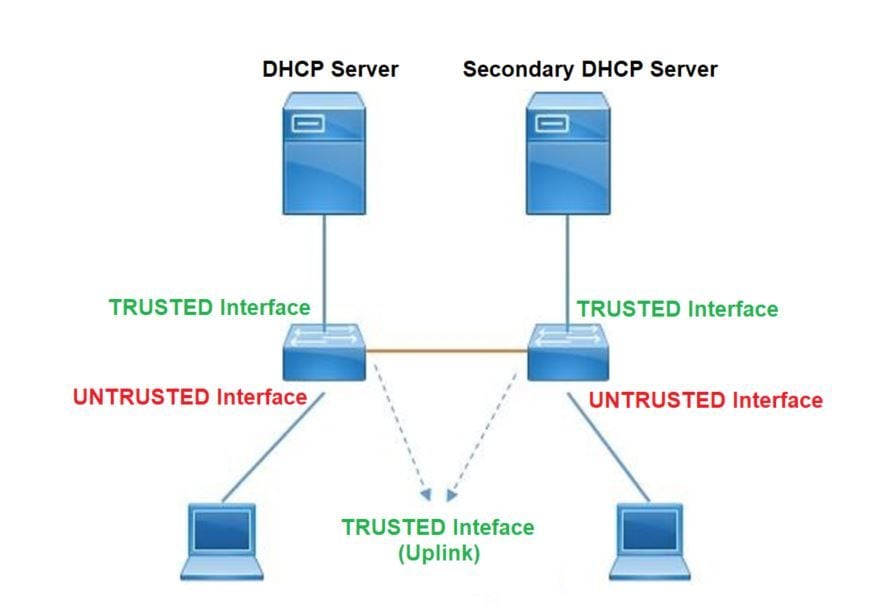

DHCP Snooping hoạt động với khái niệm giao diện đáng tin cậy và không đáng tin cậy. Thông qua đường dẫn của lưu lượng DHCP, switch xác minh các gói DHCP nhận được trên các giao diện và theo dõi các gói DHCP Server dự kiến (OFFER & ACK) qua các giao diện tin cậy. Nói cách khác, các giao diện không đáng tin cậy sẽ chặn các gói DHCP Server

Gói DHCP Bị Chặn Trên Các Giao Diện Không Đáng Tin Cậy

- Gói từ máy chủ DHCP, chẳng hạn như gói DHCPOFFER, DHCPACK, DHCPNAK, hoặc DHCPLEASEQUERY, được nhận từ bên ngoài mạng hoặc tường lửa

- Một gói nhận được trên một giao diện không đáng tin cậy và địa chỉ nguồn MAC và địa chỉ phần cứng máy khách DHCP không khớp nhau. Điều này ngăn chặn việc giả mạo các gói DHCP từ một máy khách giả mạo có thể tạo ra một cuộc tấn công DoS trên máy chủ DHCP

- Thông báo DHCPRELEASE hoặc DHCPDECLINE có địa chỉ MAC trong cơ sở dữ liệu liên kết theo dõi DHCP, nhưng thông tin giao diện trong cơ sở dữ liệu liên kết không khớp với giao diện mà thông báo được nhận. Điều này ngăn chặn các cuộc tấn công từ chối dịch vụ đối với máy khách

- Một gói DHCP được chuyển tiếp bởi tác nhân chuyển tiếp DHCP bao gồm địa chỉ IP của tác nhân chuyển tiếp không phải là 0.0.0.0 hoặc tác nhân chuyển tiếp chuyển tiếp một gói bao gồm thông tin option-82 tới một cổng không đáng tin cậy. Điều này ngăn chặn việc giả mạo thông tin tác nhân chuyển tiếp trên mạng.

Switch nơi bạn cấu hình DHCP Snooping xây dựng một bảng DHCP Snooping hoặc cơ sở dữ liệu liên kết DHCP. Bảng này được sử dụng để theo dõi các địa chỉ IP được gán từ máy chủ DHCP hợp pháp. Cơ sở dữ liệu ràng buộc cũng được sử dụng bởi các tính năng bảo mật IOS khác như Kiểm tra Dynamic ARP và IP Source Guard.

Lưu ý: Để cho phép DHCP Snooping hoạt động chính xác, hãy đảm bảo chọn tin tưởng tất cả các cổng uplink hướng tới máy chủ DHCP và untrust vào các cổng của người dùng cuối.

Cấu Trúc Liên Kết DHCP Snooping Trên Cisco Catalyst 9000 Switch

CẤU HÌNH DHCP TRÊN SWITCH CISCO CATALYST 9000

Cấu Hình Global

1. Enable DHCP snooping globally on the switch

switch(config)#ip dhcp snooping

2. Designate ports that forward traffic toward the DHCP server as trusted

switch(config-if)#ip dhcp snooping trust

(Addtional verification)

- List uplink ports according to the topology, ensure all the uplink ports toward the DHCP server are trusted

- List the port where the Legitimate DHCP Server is connected (include any Secondary DHCP Srver)

- Ensure that no other port is configured as trusted

3. Configure DHCP rate limiting on each untrusted port (Optional)

switch(config-if)#ip dhcp snooping limit rate 10 << ----- 10 packets per second (pps)

4. Enable DHCP snooping in specific VLAN

switch(config)#ip dhcp snooping vlan 10 << ----- Allow the switch to snoop the traffic for that specific VLAN

5. Enable the insertion and removal of option-82 information DHCP packets

switch(config)#ip dhcp snooping information option <-- Enbale insertion of option 82

switch(config)#no ip dhcp snooping information option <-- Disable insertion of option 82

### Example ###

Legitimate DHCP Server Interface and Secondary DHCP Server, if available

Server Interface

interface FortyGigabitEthernet1/0/5

switchport mode access

switchport mode access vlan 11

ip dhcp snooping trust

end

Uplink interface

interface FortyGigabitEthernet1/0/10

switchport mode trunk

ip dhcp snooping trust

end

User Interface << ----- All interfaces are UNTRUSTED by default

interface FortyGigabitEthernet1/0/2

switchport access vlan 10

switchport mode access

ip dhcp snooping limit rate 10 << ----- Optional

end

Xác Thực DHCP

Xác nhận xem DHCP Snooping có được bật trên VLAN mong muốn hay không và đảm bảo các giao diện trusted và untrusted được liệt kê đầy đủ. Nếu có một tỷ lệ được định cấu hình, đảm bảo cũng được liệt kê.

switch#show ip dhcp snooping

Switch DHCP snooping is enabled

Switch DHCP gleaning is disabled

DHCP snooping is configured on following VLANs:

10-11

DHCP snooping is operational on following VLANs: <<---- Configured and operational on Vlan 10 & 11

10-11

DHCP snooping is configured on the following L3 Interfaces:

Insertion of option 82 is disabled <<---- Option 82 will not be added to DHCP packet

circuit-id default format: vlan-mod-port

remote-id: 00a3.d144.1a80 (MAC)

Option 82 on untrusted port is not allowed

Verification of hwaddr field is enabled

Verification of giaddr field is enabled

DHCP snooping trust/rate is configured on the following Interfaces:

Interface Trusted Allow option Rate limit (pps)

----------------------- ------- ------------ ----------------

FortyGigabitEthernet1/0/2 no no 10 <<--- Trust is NOT set on this interface

Custom circuit-ids:

FortyGigabitEthernet1/0/10 yes yes unlimited <<--- Trust is set on this interface

Custom circuit-ids:

Khi người dùng nhận được IP bằng DHCP, họ sẽ được liệt kê trong đầu ra này

- DHCP Snooping loại bỏ mục nhập trong cơ sở dữ liệu khi hợp đồng thuê địa chỉ IP hết hạn hoặc bộ chuyển mạch nhận được thông báo DHCPRELEASE từ máy chủ.

- Đảm bảo thông tin được liệt kê cho địa chỉ MAC của người dùng cuối là chính xác.

Bảng này liệt kê các lệnh khác nhau có thể đươc sử dụng để theo dõi thông tin DHCP Snooping

| Lệnh | Mục Đích |

|

show ip dhcp snooping binding show ip dhcp snooping binding [IP-address] [MAC-address] [interface ethernet slot/port] [vlan-id] |

Chỉ hiển thị các liên kết được cấu hình động trong cơ sở dữ liệu liên kết theo dõi DHCP, còn được gọi là bảng liên kết.

|

| show ip dhcp snooping database | Hiển thị trạng thái và thống kê cơ sở dữ liệu ràng buộc DHCP snooping |

| show ip dhcp snooping statistics | Hiển thị thống kê theo dõi DHCP ở dạng tóm tắt hoặc chi tiết |

| show ip source binding | Hiển thị các ràng buộc được cấu hình động và tĩnh |

|

show interface vlan xyz show buffer input-interface Vlan xyz dump |

Gói DHCP được gửi đến tác nhân chuyển tiếp được cấu hình trong VLAN máy khách thông qua SVI Vlan máy khách. Nếu hàng đợi đầu vào hiển thị drop or reach maximum limit, có khả năng gói DHCP từ máy khách đã bị loại bỏ và không thể tiếp cận tác nhân chuyển tiếp được định cấu hình Lưu ý: Đảm bảo không nhìn thấy drops trong hàng đợi nhập liệu switch#show int vlan 670 Vlan670 is up, line protocol is up , Autostate Enabled |

HƯỚNG DẪN SỬA LỖI DHCP TRÊN SWITCH CISCO CATALYST 9000

Sửa Lỗi Phần Mềm

Xác minh những gì switch nhận được. Các gói này được xử lý ở CPU control-plane, vì vậy hãy đảm bảo rằng bạn nhìn thấy tất cả các gói theo hướng inject và punt, đồng thời xác nhận xem thông tin có chính xác hay không.

Tính năng gỡ lỗi có điều kiện cho phép bạn kích hoạt chọn lọc các bản ghi và bản ghi cho các tính năng cụ thể dựa trên một tập hợp các điều kiện mà bạn xác định. Điều này rất khó để đối chiếu thông tin gỡ lỗi với chỉ các máy chủ hoặc lưu lượng truy cập cụ thể.

- Điều kiện đề cập đến một tính năng hoặc danh tính, trong đó danh tính có thể là giao diện, địa chỉ IP hoặc địa chỉ MAC

Các lệnh để bật tính năng gỡ lỗi có điều kiện cho gỡ lỗi gói và sự kiện để khắc phục sự cố DHCP snooping

| Lệnh | Mục Đích |

|

debug condition mac <mac-address> Ví dụ: switch#debug condition mac bc16.6509.3314 |

Cấu hình gỡ lỗi có điều kiện cho Địa chỉ MAC được chỉ định. |

|

debug condition vlan <VLAN Id> Ví dụ: switch#debug condition vlan 10 |

Cấu hình gỡ lỗi có điều kiện cho VLAN được chỉ định. |

|

debug condition interface <interface> Ví dụ: switch#debug condition interface twentyFiveGigE 1/0/8 |

Configures conditional debugging for the interface specified. |

Để gỡ lỗi DHCP Snooping, hãy sử dụng các lệnh và được hiển thị trong bảng

| Lệnh | Mục Đích |

| debug dhcp [detail | oper | redundancy] | detail Nội dung gói DHCP oper DHCP internal OPER redundancy DHCP dự phòng máy khách hỗ trợ |

| debug ip dhcp server packet detail | Giải mã chi tiết việc nhận và truyền tin nhắn |

| debug ip dhcp server events | Báo cáo việc chỉ định địa chỉ và thời gian hết hạn thuê |

| debug ip dhcp snooping agent | Gỡ lỗi DHCP Snooping cơ sở dữ liệu |

| debug ip dhcp snooping event | Gỡ lỗi sự kiện giữa mỗi thành phần |

| debug ip dhcp snooping packet | Gỡ lỗi gói DHCP snooping trong module dhcp snooping |

Đây là một phần kết quả đầu ra của lệnh debug ip dhcp snooping

Apr 14 16:16:46.835: DHCP_SNOOPING: process new DHCP packet, message type: DHCPDISCOVER, input interface: Fo1/0/2, MAC da: ffff.ffff.ffff, MAC sa: 00a3.d144.2046, IP da: 255.255.255.255, IP sa: 0.0.0.0, DHCP ciaddr: 0.0.0.0, DHCP yiaddr: 0.0.0.0, DHCP siaddr: 0.0.0.0, DHCP giaddr: 0.0.0.0, DHCP chaddr: 00a3.d144.2046, efp_id: 0, vlan_id: 10, bootpflag:0x32768(Broadcast)

Apr 14 16:16:46.835: DHCP_SNOOPING: bridge packet get invalid mat entry: FFFF.FFFF.FFFF, packet is flooded to ingress VLAN: (10)

Apr 14 16:16:48.837: DHCP_SNOOPING: received new DHCP packet from input interface (FortyGigabitEthernet1/0/10)

Apr 14 16:16:48.837: DHCP_SNOOPING: process new DHCP packet, message type: DHCPOFFER, input interface: Fo1/0/10, MAC da: ffff.ffff.ffff, MAC sa: 701f.539a.fe46, IP da: 255.255.255.255, IP sa: 10.0.0.1, DHCP ciaddr: 0.0.0.0, DHCP yiaddr: 10.0.0.5, DHCP siaddr: 0.0.0.0, DHCP giaddr: 0.0.0.0, DHCP chaddr: 00a3.d144.2046, efp_id: 0, vlan_id: 10, bootpflag:0x32768(Broadcast)

Apr 14 16:16:48.837: platform lookup dest vlan for input_if: FortyGigabitEthernet1/0/10, is NOT tunnel, if_output: NULL, if_output->vlan_id: 99999, pak->vlan_id: 10

Apr 14 16:16:48.837: DHCP_SNOOPING: direct forward dhcp replyto output port: FortyGigabitEthernet1/0/2.

Apr 14 16:16:48.838: DHCP_SNOOPING: received new DHCP packet from input interface (FortyGigabitEthernet1/0/2)

Apr 14 16:16:48.838: Performing rate limit check

Apr 14 16:16:48.838: DHCP_SNOOPING: process new DHCP packet, message type: DHCPREQUEST, input interface: Fo1/0/2, MAC da: ffff.ffff.ffff, MAC sa: 00a3.d144.2046, IP da: 255.255.255.255, IP sa: 0.0.0.0, DHCP ciaddr: 0.0.0.0, DHCP yiaddr: 0.0.0.0, DHCP siaddr: 0.0.0.0, DHCP giaddr: 0.0.0.0, DHCP chaddr: 00a3.d144.2046, efp_id: 0, vlan_id: 10, bootpflag:0x32768(Broadcast)

Apr 14 16:16:48.838: DHCP_SNOOPING: bridge packet get invalid mat entry: FFFF.FFFF.FFFF, packet is flooded to ingress VLAN: (10)

Apr 14 16:16:48.839: DHCP_SNOOPING: received new DHCP packet from input interface (FortyGigabitEthernet1/0/10)

Apr 14 16:16:48.840: DHCP_SNOOPING: process new DHCP packet, message type: DHCPACK, input interface: Fo1/0/10, MAC da: ffff.ffff.ffff, MAC sa: 701f.539a.fe46, IP da: 255.255.255.255, IP sa: 10.0.0.1, DHCP ciaddr: 0.0.0.0, DHCP yiaddr: 10.0.0.5, DHCP siaddr: 0.0.0.0, DHCP giaddr: 0.0.0.0, DHCP chaddr: 00a3.d144.2046, efp_id: 0, vlan_id: 10, bootpflag:0x32768(Broadcast)

Apr 14 16:16:48.840: DHCP_SNOOPING: add binding on port FortyGigabitEthernet1/0/2 ckt_id 0 FortyGigabitEthernet1/0/2

Apr 14 16:16:48.840: DHCP_SNOOPING: added entry to table (index 331)

Apr 14 16:16:48.840: DHCP_SNOOPING: dump binding entry: Mac=00:A3:D1:44:20:46 Ip=10.0.0.5 Lease=86400 Type=dhcp-snooping Vlan=10 If=FortyGigabitEthernet1/0/2

Apr 14 16:16:48.840: No entry found for mac(00a3.d144.2046) vlan(10) FortyGigabitEthernet1/0/2

Apr 14 16:16:48.840: host tracking not found for update add dynamic (10.0.0.5, 0.0.0.0, 00a3.d144.2046) vlan(10)

Apr 14 16:16:48.840: platform lookup dest vlan for input_if: FortyGigabitEthernet1/0/10, is NOT tunnel, if_output: NULL, if_output->vlan_id: 99999, pak->vlan_id: 10

Apr 14 16:16:48.840: DHCP_SNOOPING: direct forward dhcp replyto output port: FortyGigabitEthernet1/0/2.

Để gỡ lỗi DHCP snooping event, hãy thực hiện các bước trong bảng sau:

| Lệnh | Mục Đích | |

| Bước 1 |

enable Ví dụ: switch#enable |

Bật chế độ EXEC độc quyền

|

| Bước 2 |

debug platform condition mac {mac-address} Ví dụ: switch#debug platform condition mac 0001.6509.3314 |

Cấu hình gỡ lỗi có điều kiện cho địa chỉ MAC được chỉ định |

| Bước 3 |

debug platform condition start Ví dụ: switch#debug platform condition start |

Bắt đầu gỡ lỗi có điều kiện (thao tác này sẽ bắt đầu theo dõi phóng xạ nếu có sự trùng khớp về một trong các điều kiện) |

| Bước 4 |

show platform condition OR show debug Ví dụ: switch#show platform condition switch#show debug |

Hiển thị các điều kiện hiện tại được đặt |

| Bước 5 |

debug platform condition stop Ví dụ: switch#debug platform condition stop |

Dừng gỡ lỗi có điều kiện (Điều này sẽ ngừng dò tìm phóng xạ) |

| Bước 6 |

show platform software trace message ios R0 reverse | include DHCP Ví dụ: switch#show platform software trace message ios R0 reverse | include DHCP |

Hiển thị nhật ký HP được hợp nhất từ tệp theo dõi mới nhất |

| Bước 7 |

clear platform condition all Ví dụ: switch# clear platform condition all |

Xóa tất cả điều kiện |

Đây là một phần ví dụ đầu ra mẫu của lệnh debug platformdhcp-snoop all

debug platform dhcp-snoop all

DHCP Server UDP port(67)

DHCP Client UDP port(68)

RELEASE

Apr 14 16:44:18.629: pak->vlan_id = 10

Apr 14 16:44:18.629: dhcp packet src_ip(10.0.0.6) dest_ip(10.0.0.1) src_udp(68) dest_udp(67) src_mac(00a3.d144.2046) dest_mac(701f.539a.fe46)

Apr 14 16:44:18.629: ngwc_dhcpsn_process_pak(305): Packet handedover to SISF on vlan 10

Apr 14 16:44:18.629: dhcp pkt processing routine is called for pak with SMAC = 00a3.d144.2046{mac} and SRC_ADDR = 10.0.0.6{ipv4}

DISCOVER

Apr 14 16:44:24.637: dhcp packet src_ip(0.0.0.0) dest_ip(255.255.255.255) src_udp(68) dest_udp(67) src_mac(00a3.d144.2046) dest_mac(ffff.ffff.ffff)

Apr 14 16:44:24.637: ngwc_dhcpsn_process_pak(305): Packet handedover to SISF on vlan 10

Apr 14 16:44:24.637: dhcp pkt processing routine is called for pak with SMAC = 00a3.d144.2046{mac} and SRC_ADDR = 0.0.0.0{ipv4}

Apr 14 16:44:24.637: sending dhcp packet out after processing with SMAC = 00a3.d144.2046{mac} and SRC_ADDR = 0.0.0.0{ipv4}

Apr 14 16:44:24.638: pak->vlan_id = 10

OFFER

Apr 14 16:44:24.638: dhcp packet src_ip(10.0.0.1) dest_ip(255.255.255.255) src_udp(67) dest_udp(68) src_mac(701f.539a.fe46) dest_mac(ffff.ffff.ffff)

Apr 14 16:44:24.638: ngwc_dhcpsn_process_pak(305): Packet handedover to SISF on vlan 10

Apr 14 16:44:24.638: dhcp pkt processing routine is called for pak with SMAC = 701f.539a.fe46{mac} and SRC_ADDR = 10.0.0.1{ipv4}

REQUEST

Apr 14 16:44:24.638: ngwc_dhcpsn_process_pak(284): Packet handedover to SISF on vlan 10

c9500#dhcp pkt processing routine is called for pak with SMAC = 0a3.d144.2046{mac} and SRC_ADDR = 0.0.0.0{ipv4}sending dhcppacket outafter processing with SMAC = 0a3.d144.2046{mac} and SRC_ADDR = 0.0.0.0{ipv4} sending dhcp packet out after processing with SMAC = 0a3.d144.2046{mac} and SRC_ADDR = 0.0.0.0{ipv4} pak->vlan_id = 10.

ACK

Apr 14 16:44:24.640: dhcp paket src_ip(10.10.10.1) dest_ip(255.255.255.255) src_udp(67) dest_udp(68) src_mac(701f.539a.fe46) dest_mac(ffff.ffff.ffff)

Apr 14 16:44:24.640: ngwc_dhcpsn_process_pak(284): Packet handedover to SISF on vlan 10dhcp pkt processing routine is called for pak with SMAC = 701f.539a.fe46{mac} and SRC_ADDR = 10.10.10.1{ipv4}.

Bảng này liệt kê các lệnh khác nhau có thể được sử dụng để gỡ lỗi DHCP snooping trên các nền tảng

| Lệnh | Mục Đích |

| switch#debug platform dhcp-snoop [all | packet | pd-shim] | all NGWC DHCP Snooping packet NGWC DHCP Snooping Packet Debug Info pd-shim NGWC DHCP Snooping IOS Shim Debug Info |

| switch#debug platform software infrastructure punt dhcp-snoop | Các gói nhận được trên FP chuyển sang control plane |

| switch#debug platform software infrastructure inject | Các gói được đưa vào FP từ control plane |

Khắc Phục Sự Cố Punt/Path Traffic (CPU)

Xác minh từ quan điểm của FED xem lưu lượng nào được nhận trong mỗi hàng đợi CPU (DHCP Snooping là một loại lưu lượng được xử lý bởi control-plane)

- Khi lưu lượng truy cập vào switch, nó sẽ được gửi đến CPU theo hướng PUNT và được gửi đến hàng đợi dhcp snoop

- Khi lưu lượng truy cập được xử lý bởi switch, lưu lượng truy cập nó sẽ rời đi qua hướng INJECT. Các gói DHCP OFFER và ACK chuyển xuống hàng đợi L2 control/legacy

c9500#show platform software fed switch active punt cause summary

Statistics for all causes

Cause Cause Info Rcvd Dropped

------------------------------------------------------------------------------

21 RP<->QFP keepalive 8533 0

79 dhcp snoop 71 0 <<---- If drop counter increases, there can be an issue with this feature

96 Layer2 control protocols 45662 0

109 snoop packets 100 0

------------------------------------------------------------------------------

c9500#show platform software fed sw active inject cause summary

Statistics for all causes

Cause Cause Info Rcvd Dropped

------------------------------------------------------------------------------

1 L2 control/legacy 128354 0 <<---- dropped counter must NOT increase

2 QFP destination lookup 18 0

5 QFP <->RP keepalive 8585 0

12 ARP request or response 68 0

25 Layer2 frame to BD 81 0

------------------------------------------------------------------------------

Bạn có thể sử dụng lệnh này để xác nhận lưu lượng truy cập vào CPU và xác minh xem DHCP Snooping có làm giảm lưu lượng truy cập hay không

c9500#show platform software fed switch active punt cpuq rates

Punt Rate CPU Q Statistics

Packets per second averaged over 10 seconds, 1 min and 5 mins

======================================================================================

Q | Queue | Rx | Rx | Rx | Drop | Drop | Drop

no | Name | 10s | 1min | 5min | 10s | 1min | 5min

======================================================================================

0 CPU_Q_DOT1X_AUTH 0 0 0 0 0 0

1 CPU_Q_L2_CONTROL 0 0 0 0 0 0

2 CPU_Q_FORUS_TRAFFIC 0 0 0 0 0 0

3 CPU_Q_ICMP_GEN 0 0 0 0 0 0

4 CPU_Q_ROUTING_CONTROL 0 0 0 0 0 0

5 CPU_Q_FORUS_ADDR_RESOLUTION 0 0 0 0 0 0

6 CPU_Q_ICMP_REDIRECT 0 0 0 0 0 0

7 CPU_Q_INTER_FED_TRAFFIC 0 0 0 0 0 0

8 CPU_Q_L2LVX_CONTROL_PKT 0 0 0 0 0 0

9 CPU_Q_EWLC_CONTROL 0 0 0 0 0 0

10 CPU_Q_EWLC_DATA 0 0 0 0 0 0

11 CPU_Q_L2LVX_DATA_PKT 0 0 0 0 0 0

12 CPU_Q_BROADCAST 0 0 0 0 0 0

13 CPU_Q_LEARNING_CACHE_OVFL 0 0 0 0 0 0

14 CPU_Q_SW_FORWARDING 0 0 0 0 0 0

15 CPU_Q_TOPOLOGY_CONTROL 2 2 2 0 0 0

16 CPU_Q_PROTO_SNOOPING 0 0 0 0 0 0

17 CPU_Q_DHCP_SNOOPING 0 0 0 0 0 0 <<---- drop counter must NOT increase

18 CPU_Q_TRANSIT_TRAFFIC 0 0 0 0 0 0

19 CPU_Q_RPF_FAILED 0 0 0 0 0 0

20 CPU_Q_MCAST_END_STATION_SERVICE 0 0 0 0 0 0

21 CPU_Q_LOGGING 0 0 0 0 0 0

22 CPU_Q_PUNT_WEBAUTH 0 0 0 0 0 0

23 CPU_Q_HIGH_RATE_APP 0 0 0 0 0 0

24 CPU_Q_EXCEPTION 0 0 0 0 0 0

25 CPU_Q_SYSTEM_CRITICAL 8 8 8 0 0 0

26 CPU_Q_NFL_SAMPLED_DATA 0 0 0 0 0 0

27 CPU_Q_LOW_LATENCY 0 0 0 0 0 0

28 CPU_Q_EGR_EXCEPTION 0 0 0 0 0 0

29 CPU_Q_FSS 0 0 0 0 0 0

30 CPU_Q_MCAST_DATA 0 0 0 0 0 0

31 CPU_Q_GOLD_PKT 0 0 0 0 0 0

-------------------------------------------------------------------------------------

Sửa Lỗi Phần Cứng

Forwarding Engine Driver (FED)

FED là trình điều khiển chương trình ASIC. Các lệnh FED được sử dụng để xác minh rằng trạng thái phần cứng và phần mềm khớp với nhau.

Nhận giá trị DI_Handle

- Các xử lý DI đề cập đến chỉ mục đích cho một cổng cụ thể

c9500#show platform software fed switch active security-fed dhcp-snoop vlan vlan-id 10

Platform Security DHCP Snooping Vlan Information

Value of Snooping DI handle is:: 0x7F7FAC23E438 <<---- If DHCP Snooping is not enabled the hardware handle will not be present

Port Trust Mode

----------------------------------------------------------------------------------

FortyGigabitEthernet1/0/10 trust <<---- Ensure TRUSTED ports are listed

Kiểm tra ánh xạ ifm để xác định Asic và Core của các cổng

- IFM là một chỉ mục giao diện nội bộ được ánh xạ tới một port/core/asic cụ thể

c9500#show platform software fed switch active ifm mappings

Interface IF_ID Inst Asic Core Port SubPort Mac Cntx LPN GPN Type Active

FortyGigabitEthernet1/0/10 0xa 3 1 1 1 0 4 4 2 2 NIF Y

Sử dụng DI_Handle để lấy chỉ mục phần cứng

c9500#show platform hardware fed switch active fwd-asic abstraction print-resource-handle 0x7F7FAC23E438 0

Handle:0x7f7fac23e438 Res-Type:ASIC_RSC_DI Res-Switch-Num:255 Asic-Num:255 Feature-ID:AL_FID_DHCPSNOOPING Lkp-ftr-id:LKP_FEAT_INVALID ref_count:1

priv_ri/priv_si Handle: (nil)Hardware Indices/Handles: index0:0x5f03 mtu_index/l3u_ri_index0:0x0 index1:0x5f03 mtu_index/l3u_ri_index1:0x0 index2:0x5f03 mtu_index/l3u_ri_index2:0x0 index3:0x5f03 mtu_index/l3u_ri_index3:0x0

<SNIP> <-- Index is 0x5f03

Chuyển đổi từ giá trị chỉ số hệ thập lục phân 0x5f03 sang hệ thập phân

0x5f03 = 24323

Sử dụng giá trị chỉ mục này ở dạng thập phân và giá trị ASIC và Core trong lệnh này để xem biểu tượng nào được đặt cho cổng

c9500#show platform hardware fed switch 1 fwd-asic regi read register-name SifDestinationIndexTable-24323 asic 1 core 1

For asic 1 core 1

Module 0 - SifDestinationIndexTable[0][24323] <-- the decimal hardware index matches 0x5f03 = 24323

copySegment0 : 0x1 <<---- If you find this as 0x0, means that the traffic is not forwarded out of this port. (refer to Cisco bug ID CSCvi39202)copySegment1 : 0x1

dpuSegment0 : 0x0

dpuSegment1 : 0x0

ecUnicast : 0x0

etherChannel0 : 0x0

etherChannel1 : 0x0

hashPtr1 : 0x0

stripSegment : 0x0

Đảm bảo DHCP Snooping được bật cho VLAN cụ thể

c9500#show platform software fed switch 1 vlan 10

VLAN Fed Information

Vlan Id IF Id LE Handle STP Handle L3 IF Handle SVI IF ID MVID

-----------------------------------------------------------------------------------------------------------------------

10 0x0000000000420011 0x00007f7fac235fa8 0x00007f7fac236798 0x0000000000000000 0x0000000000000000 15

c9500#show platform hardware fed switch active fwd-asic abstraction print-resource-handle 0x00007f7fac235fa8 1 <<---- Last number might be 1 or 0, 1 means detailed, 0 means brief output

Handle:0x7f7fac235fa8 Res-Type:ASIC_RSC_VLAN_LE Res-Switch-Num:255 Asic-Num:255 Feature-ID:AL_FID_L2 Lkp-ftr-id:LKP_FEAT_INVALID ref_count:1

priv_ri/priv_si Handle: (nil)Hardware Indices/Handles: index0:0xf mtu_index/l3u_ri_index0:0x0 sm handle [ASIC 0]: 0x7f7fac23b908 index1:0xf mtu_index/l3u_ri_index1:0x0 sm handle [ASIC 1]: 0x7f7fac23cde8 index2:0xf mtu_index/l3u_ri_index2:0x0 index3:0xf mtu_index/l3u_ri_index3:0x0

Cookie length: 56

00 00 00 00 00 00 00 00 0a 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00 00

Detailed Resource Information (ASIC_INSTANCE# 0)

----------------------------------------

LEAD_VLAN_IGMP_MLD_SNOOPING_ENABLED_IPV4 value 1 Pass <<---- Verify the highlighted values, if any are flagged as 0 there is an issue with the hardware programming.

LEAD_VLAN_IGMP_MLD_SNOOPING_ENABLED_IPV6 value 0 Pass

LEAD_VLAN_ARP_OR_ND_SNOOPING_ENABLED_IPV4 value 1 Pass

LEAD_VLAN_ARP_OR_ND_SNOOPING_ENABLED_IPV6 value 1 Pass

LEAD_VLAN_BLOCK_L2_LEARN value 0 Pass

LEAD_VLAN_CONTENT_MATCHING_ENABLED value 0 Pass

LEAD_VLAN_DEST_MOD_INDEX_TVLAN_LE value 0 Pass

LEAD_VLAN_DHCP_SNOOPING_ENABLED_IPV4 value 1 Pass

LEAD_VLAN_DHCP_SNOOPING_ENABLED_IPV6 value 1 Pass

LEAD_VLAN_ENABLE_SECURE_VLAN_LEARNING_IPV4 value 0 Pass

LEAD_VLAN_ENABLE_SECURE_VLAN_LEARNING_IPV6 value 0 Pass

LEAD_VLAN_EPOCH value 0 Pass

LEAD_VLAN_L2_PROCESSING_STP_TCN value 0 Pass

LEAD_VLAN_L2FORWARD_IPV4_MULTICAST_PKT value 0 Pass

LEAD_VLAN_L2FORWARD_IPV6_MULTICAST_PKT value 0 Pass

LEAD_VLAN_L3_IF_LE_INDEX_PRIO value 0 Pass

LEAD_VLAN_L3IF_LE_INDEX value 0 Pass

LEAD_VLAN_LOOKUP_VLAN value 15 Pass

LEAD_VLAN_MCAST_LOOKUP_VLAN value 15 Pass

LEAD_VLAN_RIET_OFFSET value 4095 Pass

LEAD_VLAN_SNOOPING_FLOODING_ENABLED_IGMP_OR_MLD_IPV4 value 1 Pass

LEAD_VLAN_SNOOPING_FLOODING_ENABLED_IGMP_OR_MLD_IPV6 value 1 Pass

LEAD_VLAN_SNOOPING_PROCESSING_STP_TCN_IGMP_OR_MLD_IPV4 value 0 Pass

LEAD_VLAN_SNOOPING_PROCESSING_STP_TCN_IGMP_OR_MLD_IPV6 value 0 Pass

LEAD_VLAN_VLAN_CLIENT_LABEL value 0 Pass

LEAD_VLAN_VLAN_CONFIG value 0 Pass

LEAD_VLAN_VLAN_FLOOD_ENABLED value 0 Pass

LEAD_VLAN_VLAN_ID_VALID value 1 Pass

LEAD_VLAN_VLAN_LOAD_BALANCE_GROUP value 15 Pass

LEAD_VLAN_VLAN_ROLE value 2 Pass

LEAD_VLAN_VLAN_FLOOD_MODE_BITS value 3 Pass

LEAD_VLAN_LVX_VLAN value 0 Pass

LEAD_VLAN_EGRESS_DEJAVU_CANON value 0 Pass

LEAD_VLAN_EGRESS_INGRESS_VLAN_MODE value 0 Pass

LEAD_VLAN_EGRESS_LOOKUP_VLAN value 0 Pass

LEAD_VLAN_EGRESS_LVX_VLAN value 0 Pass

LEAD_VLAN_EGRESS_SGACL_DISABLED value 3 Pass

LEAD_VLAN_EGRESS_VLAN_CLIENT_LABEL value 0 Pass

LEAD_VLAN_EGRESS_VLAN_ID_VALID value 1 Pass

LEAD_VLAN_EGRESS_VLAN_LOAD_BALANCE_GROUP value 15 Pass

LEAD_VLAN_EGRESS_INTRA_POD_BCAST value 0 Pass

LEAD_VLAN_EGRESS_DHCP_SNOOPING_ENABLED_IPV4 value 1 Pass

LEAD_VLAN_EGRESS_DHCP_SNOOPING_ENABLED_IPV6 value 1 Pass

LEAD_VLAN_EGRESS_VXLAN_FLOOD_MODE value 0 Pass

LEAD_VLAN_MAX value 0 Pass

<SNIP>

Bảng này liệt kê các lệnh hiển thị/gỡ lỗi Punject phổ biến khác nhau có thể được sử dụng để theo dõi đường dẫn của gói DHCP trên mạng trực tiếp

| Các lệnh hiển thị và gỡ lỗi Punt/Inject phổ biến |

|

debug plat soft fed swit acti inject add-filter cause 255 sub_cause 0 src_mac 0 0 0 dst_mac 0 0 0 src_ipv4 192.168.12.1 dst_ipv4 0.0.0.0 if_id 0xf set platform software trace fed [switch<num|active|standby>] inject verbose — > use filter cpmmand shown to scope the traces to this specific host set platform software trace fed [switch<num|active|standby>] inject debug boot — > for reload set platform software trace fed [switch<num|active|standby>] punt noise show platform software fed [switch<num|active|standby>] inject cause summary show platform software fed [switch<num|active|standby>] punt cause summary show platform software fed [switch<num|active|standby>] inject cpuq 0 show platform software fed [switch<num|active|standby>] punt cpuq 17 (dhcp queue) show platform software fed [switch<num|active|standby>] active inject packet-capture det show platform software infrastructure inject show platform software infrastructure punt show platform software infrastructure lsmpi driver debug platform software infra punt dhcp debug platform software infra inject |

Các lệnh này rất hữu ích để kiểm tra xem có nhận được gói DHCP nào cho máy khách cụ thể hay không

- Tính năng này cho phép bạn nắm bắt tất cả các giao tiếp theo dõi DHCP được liên kết với một địa chỉ MAC máy khách nhất định được xử lý bởi CPU thông qua phần mềm IOS-DHCP

- Chức năng này được hỗ trợ cho cả lưu lượng IPv4 và IPv6

- Đây là tính năng được bật tự động

| switch#show platform dhcpsnooping client stats {mac-address} |

| switch#show platform dhcpv6snooping ipv6 client stats {mac-address} |

C9300#show platform dhcpsnooping client stats 0000.1AC2.C148

DHCPSN: DHCP snooping server

DHCPD: DHCP protocol daemen

L2FWD: Transmit Packet to driver in L2 format

FWD: Transmit Packet to driver

Packet Trace for client MAC 0000.1AC2.C148:

Timestamp Destination MAC Destination Ip VLAN Message Handler:Action

-------------------- ---------------- --------------- ---- ------------ --------------

06-27-2019 20:48:28 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPDISCOVER PUNT:RECEIVED

06-27-2019 20:48:28 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPDISCOVER PUNT:TO_DHCPSN

06-27-2019 20:48:28 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPDISCOVER BRIDGE:RECEIVED

06-27-2019 20:48:28 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPDISCOVER BRIDGE:TO_DHCPD

06-27-2019 20:48:28 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPDISCOVER BRIDGE:TO_INJECT

06-27-2019 20:48:28 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPDISCOVER L2INJECT:TO_FWD

06-27-2019 20:48:28 0000.0000.0000 192.168.1.1 0 DHCPDISCOVER INJECT:RECEIVED

06-27-2019 20:48:28 0000.0000.0000 192.168.1.1 0 DHCPDISCOVER INJECT:TO_L2FWD

06-27-2019 20:48:30 0000.0000.0000 10.1.1.3 0 DHCPOFFER INJECT:RECEIVED

06-27-2019 20:48:30 0000.1AC2.C148 10.1.1.3 0 DHCPOFFER INTERCEPT:RECEIVED

06-27-2019 20:48:30 0000.1AC2.C148 10.1.1.3 88 DHCPOFFER INTERCEPT:TO_DHCPSN

06-27-2019 20:48:30 0000.1AC2.C148 10.1.1.3 88 DHCPOFFER INJECT:CONSUMED

06-27-2019 20:48:30 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPREQUEST PUNT:RECEIVED

06-27-2019 20:48:30 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPREQUEST PUNT:TO_DHCPSN

06-27-2019 20:48:30 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPREQUEST BRIDGE:RECEIVED

06-27-2019 20:48:30 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPREQUEST BRIDGE:TO_DHCPD

06-27-2019 20:48:30 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPREQUEST BRIDGE:TO_INJECT

06-27-2019 20:48:30 FFFF.FFFF.FFFF 255.255.255.255 88 DHCPREQUEST L2INJECT:TO_FWD

06-27-2019 20:48:30 0000.0000.0000 192.168.1.1 0 DHCPREQUEST INJECT:RECEIVED

06-27-2019 20:48:30 0000.0000.0000 192.168.1.1 0 DHCPREQUEST INJECT:TO_L2FWD

06-27-2019 20:48:30 0000.0000.0000 10.1.1.3 0 DHCPACK INJECT:RECEIVED

06-27-2019 20:48:30 0000.1AC2.C148 10.1.1.3 0 DHCPACK INTERCEPT:RECEIVED

06-27-2019 20:48:30 0000.1AC2.C148 10.1.1.3 88 DHCPACK INTERCEPT:TO_DHCPSN

Sử dụng lệnh này để xóa các trace

| switch#clear platform dhcpsnooping pkt-trace ipv4 |

| switch#clear platform dhcpsnooping pkt-trace ipv6 |

CPU PATH PACKET CAPTURE

Xác nhận nếu các gói DHCP Snooping đến và rời khỏi mặt phẳng điều khiển đúng cách

debug platform software fed [switch<num|active|standby>] punt/inject packet-capture start

debug platform software fed [switch<num|active|standby>] punt/inject packet-capture stop

show platform software fed [switch<num|active|standby>] punt/inject packet-capture brief

### PUNT ###

DISCOVER

------ Punt Packet Number: 16, Timestamp: 2021/04/14 19:10:09.924 ------

interface : physical: FortyGigabitEthernet1/0/2[if-id: 0x0000000a], pal: FortyGigabitEthernet1/0/2 [if-id: 0x0000000a]

metadata : cause: 79 [dhcp snoop], sub-cause: 11, q-no: 17, linktype: MCP_LINK_TYPE_IP [1]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 00a3.d144.2046

ether hdr : ethertype: 0x0800 (IPv4)

ipv4 hdr : dest ip: 255.255.255.255, src ip: 0.0.0.0

ipv4 hdr : packet len: 347, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 67, src port: 68

OFFER

------ Punt Packet Number: 23, Timestamp: 2021/04/14 19:10:11.926 ------

interface : physical: FortyGigabitEthernet1/0/10[if-id: 0x00000012], pal: FortyGigabitEthernet1/0/10 [if-id: 0x00000012]

metadata : cause: 79 [dhcp snoop], sub-cause: 11, q-no: 17, linktype: MCP_LINK_TYPE_IP [1]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 701f.539a.fe46

ether hdr : vlan: 10, ethertype: 0x8100

ipv4 hdr : dest ip: 255.255.255.255, src ip: 10.0.0.1

ipv4 hdr : packet len: 330, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 68, src port: 67

REQUEST

------ Punt Packet Number: 24, Timestamp: 2021/04/14 19:10:11.927 ------

interface : physical: FortyGigabitEthernet1/0/2[if-id: 0x0000000a], pal: FortyGigabitEthernet1/0/2 [if-id: 0x0000000a]

metadata : cause: 79 [dhcp snoop], sub-cause: 11, q-no: 17, linktype: MCP_LINK_TYPE_IP [1]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 00a3.d144.2046

ether hdr : ethertype: 0x0800 (IPv4)

ipv4 hdr : dest ip: 255.255.255.255, src ip: 0.0.0.0

ipv4 hdr : packet len: 365, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 67, src port: 68

ACK

------ Punt Packet Number: 25, Timestamp: 2021/04/14 19:10:11.929 ------

interface : physical: FortyGigabitEthernet1/0/10[if-id: 0x00000012], pal: FortyGigabitEthernet1/0/10 [if-id: 0x00000012]

metadata : cause: 79 [dhcp snoop], sub-cause: 11, q-no: 17, linktype: MCP_LINK_TYPE_IP [1]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 701f.539a.fe46

ether hdr : vlan: 10, ethertype: 0x8100

ipv4 hdr : dest ip: 255.255.255.255, src ip: 10.0.0.1

ipv4 hdr : packet len: 330, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 68, src port: 67

### INJECT ###

DISCOVER

------ Inject Packet Number: 33, Timestamp: 2021/04/14 19:53:01.273 ------

interface : pal: FortyGigabitEthernet1/0/2 [if-id: 0x0000000a]

metadata : cause: 25 [Layer2 frame to BD], sub-cause: 1, q-no: 0, linktype: MCP_LINK_TYPE_IP [1]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 00a3.d144.2046

ether hdr : ethertype: 0x0800 (IPv4)

ipv4 hdr : dest ip: 255.255.255.255, src ip: 0.0.0.0

ipv4 hdr : packet len: 347, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 67, src port: 68

OFFER

------ Inject Packet Number: 51, Timestamp: 2021/04/14 19:53:03.275 ------

interface : pal: FortyGigabitEthernet1/0/2 [if-id: 0x0000000a]

metadata : cause: 1 [L2 control/legacy], sub-cause: 0, q-no: 0, linktype: MCP_LINK_TYPE_LAYER2 [10]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 701f.539a.fe46

ether hdr : ethertype: 0x0800 (IPv4)

ipv4 hdr : dest ip: 255.255.255.255, src ip: 10.0.0.1

ipv4 hdr : packet len: 330, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 68, src port: 67

REQUEST

------ Inject Packet Number: 52, Timestamp: 2021/04/14 19:53:03.276 ------

interface : pal: FortyGigabitEthernet1/0/2 [if-id: 0x0000000a]

metadata : cause: 25 [Layer2 frame to BD], sub-cause: 1, q-no: 0, linktype: MCP_LINK_TYPE_IP [1]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 00a3.d144.2046

ether hdr : ethertype: 0x0800 (IPv4)

ipv4 hdr : dest ip: 255.255.255.255, src ip: 0.0.0.0

ipv4 hdr : packet len: 365, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 67, src port: 68

ACK

------ Inject Packet Number: 53, Timestamp: 2021/04/14 19:53:03.278 ------

interface : pal: FortyGigabitEthernet1/0/2 [if-id: 0x0000000a]

metadata : cause: 1 [L2 control/legacy], sub-cause: 0, q-no: 0, linktype: MCP_LINK_TYPE_LAYER2 [10]

ether hdr : dest mac: ffff.ffff.ffff, src mac: 701f.539a.fe46

ether hdr : ethertype: 0x0800 (IPv4)

ipv4 hdr : dest ip: 255.255.255.255, src ip: 10.0.0.1

ipv4 hdr : packet len: 330, ttl: 255, protocol: 17 (UDP)

udp hdr : dest port: 68, src port: 67

USEFUL TRACES

Đây là các trace nhị phân hiển thị các sự kiện cho mỗi quá trình hoặc thành phần. Trong ví dụ này, các trace hiển thị thông tin về thành phần DHCPSN

- Các trace có thể được “rotated” theo cách thủ công, có nghĩa là bạn có thể tạo một tệp mới trước khi bắt đầu khắc phục sự cố để nó chứa thông tin sạch hơn

9500#request platform software trace rotate all

9500#set platform software trace fed [switch<num|active|standby>] dhcpsn verbose

c9500#show logging proc fed internal | inc dhcp <<---- DI_Handle must match with the output which retrieves the DI handle

2021/04/14 19:24:19.159536 {fed_F0-0}{1}: [dhcpsn] [17035]: (info): VLAN event on vlan 10, enabled 1

2021/04/14 19:24:19.159975 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): Program trust ports for this vlan

2021/04/14 19:24:19.159978 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): GPN (10) if_id (0x0000000000000012) <<---- if_id must match with the TRUSTED port

2021/04/14 19:24:19.160029 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): trusted_if_q size=1 for vlan=10

2021/04/14 19:24:19.160041 {fed_F0-0}{1}: [dhcpsn] [17035]: (ERR): update ri has failed vlanid[10]

2021/04/14 19:24:19.160042 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): vlan mode changed to enable

2021/04/14 19:24:27.507358 {fed_F0-0}{1}: [dhcpsn] [23451]: (debug): get di for vlan_id 10

2021/04/14 19:24:27.507365 {fed_F0-0}{1}: [dhcpsn] [23451]: (debug): Allocated rep_ri for vlan_id 10

2021/04/14 19:24:27.507366 {fed_F0-0}{1}: [inject] [23451]: (verbose): Changing di_handle from 0x7f7fac36b408 to 0x7f7fac23e438 by dhcp snooping

2021/04/14 19:24:27.507394 {fed_F0-0}{1}: [inject] [23451]: (debug): TX: getting REP RI from dhcpsn failed for egress vlan 10

2021/04/14 19:24:29.511774 {fed_F0-0}{1}: [dhcpsn] [23451]: (debug): get di for vlan_id 10

2021/04/14 19:24:29.511780 {fed_F0-0}{1}: [dhcpsn] [23451]: (debug): Allocated rep_ri for vlan_id 10

2021/04/14 19:24:29.511780 {fed_F0-0}{1}: [inject] [23451]: (verbose): Changing di_handle from 0x7f7fac36b408 to 0x7f7fac23e438 by dhcp snooping

2021/04/14 19:24:29.511802 {fed_F0-0}{1}: [inject] [23451]: (debug): TX: getting REP RI from dhcpsn failed for egress vlan 10

c9500#set platform software trace fed [switch<num|active|standby>] asic_app verbose

c9500#show logging proc fed internal | inc dhcp

2021/04/14 20:13:56.742637 {fed_F0-0}{1}: [dhcpsn] [17035]: (info): VLAN event on vlan 10, enabled 0

2021/04/14 20:13:56.742783 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): vlan mode changed to disable

2021/04/14 20:14:13.948214 {fed_F0-0}{1}: [dhcpsn] [17035]: (info): VLAN event on vlan 10, enabled 1

2021/04/14 20:14:13.948686 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): Program trust ports for this vlan

2021/04/14 20:14:13.948688 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): GPN (10) if_id (0x0000000000000012) <<---- if_id must match with the TRUSTED port

2021/04/14 20:14:13.948740 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): trusted_if_q size=1 for vlan=10

2021/04/14 20:14:13.948753 {fed_F0-0}{1}: [dhcpsn] [17035]: (ERR): update ri has failed vlanid[10]

2021/04/14 20:14:13.948754 {fed_F0-0}{1}: [dhcpsn] [17035]: (debug): vlan mode changed to enable

Suggested Traces

set platform software trace fed [switch<num|active|standby>] pm_tdl verbose

set platform software trace fed [switch<num|active|standby>] pm_vec verbose

set platform software trace fed [switch<num|active|standby>] pm_vlan verbose

INJECT

set platform software trace fed [switch<num|active|standby>] dhcpsn verbose

set platform software trace fed [switch<num|active|standby>] asic_app verbose

set platform software trace fed [switch<num|active|standby>] inject verbose

PUNT

set platform software trace fed [switch<num|active|standby>] dhcpsn verbose

set platform software trace fed [switch<num|active|standby>] asic_app verbse

set platform software trace fed [switch<num|active|standby>] punt ver

SYSLOG VÀ GIẢI THÍCH

Violations of DHCP rate limits

- Giải thích: DHCP snooping đã phát hiện thấy vi phạm giới hạn tốc độ DHCP trên giao diện được chỉ định

%DHCP_SNOOPING-4-DHCP_SNOOPING_ERRDISABLE_WARNING: DHCP Snooping received 300 DHCP packets on interface Fa0/2

%DHCP_SNOOPING-4-DHCP_SNOOPING_RATE_LIMIT_EXCEEDED: The interface Fa0/2 is receiving more than the threshold set

DHCP Server giả mạo trên một cổng không đáng tin cậy

- Giải thích: Tính năng theo dõi DHCP đã phát hiện ra một số loại DHCP nhất định không được phép trên giao diện không đáng tin cậy, điều này cho biết một số máy chủ đang cố gắng hoạt động như một máy chủ DHCP

%DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port, message type: DHCPOFFER, MAC sa: 5c5a.c7d6.9e1f

Địa chỉ MAC Layer 2 không khớp với địa chỉ MAC bên trong yêu cầu DHCP

- Giải thích: Tính năng DHCP snooping đã cố gắng xác thực địa chỉ MAC và việc kiểm tra không thành công. Địa chỉ MAC nguồn trong tiêu đề Ethernet không khớp với địa chỉ trong trường “chaddr” của thông báo yêu cầu DHCP. Có thể có một máy chủ độc hại đang cố gắng thực hiện một cuộc tấn công DoS trên máy chủ DHCP

%DHCP_SNOOPING-5-DHCP_SNOOPING_MATCH_MAC_FAIL: DHCP_SNOOPING drop message because the chaddr doesn't match source mac, message type: DHCPINFORM, chaddr: 0000.0000.0000, MAC sa: 001c.4321.abcd

Vấn đề chèn Option 82

- Giải thích: Tính năng DHCP snooping đã phát hiện ra một gói DHCP có các giá trị tùy chọn không được phép trên cổng không đáng tin cậy, điều này cho biết một số máy chủ đang cố gắng hoạt động như một máy chủ hoặc chuyển tiếp DHCP.

%DHCP_SNOOPING-5-DHCP_SNOOPING_NONZERO_GIADDR: DHCP_SNOOPING drop message with non-zero giaddr or option82 value on untrusted port

Địa chỉ MAC Layer 2 nhận được trên cổng worng

- Giải thích: Tính năng DHCP đã phát hiện một máy chủ đang cố gắng thực hiện một cuộc tấn công DoS trên một máy chủ khác trong mạng

%DHCP_SNOOPING-5-DHCP_SNOOPING_FAKE_INTERFACE: DHCP_SNNOPING drop message with mismatched source interface, the binding is not updated, message type: DHCPREQUEST, MAC sa: 0001.222.555.aaac

Thông báo DHCP nhận được trên một giao diện không đáng tin cậy

- Giải thích: Tính năng theo dõi DHCP đã phát hiện ra một số loại thông báo DHCP nhất định không được phép trên giao diện không đáng tin cậy, điều này cho biết một số máy chủ đang cố gắng hoạt động như một máy chủ DHCP

%DHCP_SNOOPING-5-DHCP_SNOOPING_UNTRUSTED_PORT: DHCP_SNOOPING drop message on untrusted port: GigabitEthernet1/1, message type: DHCPOFFER, MAC sa: 1234.4567.abcd, vlan: 100, server IP: 10.0.0.1

Truyền DHCP Snooping không thành công. Không thể truy cập URL

- Giải thích: DHCP Snooping chuyển binding không thành công

%DHCP_SNOOPING-4-AGENT_OPERATION_FAILED: DHCP snooping binding transfer failed. Unable to access URL

KẾT LUẬN

Như vậy là qua bài viết này, quản trị viên của Cisco Việt Nam ™ đã gửi đến quý khách hàng cũng như các bạn độc giả hướng dẫn vấn hành và khắc phục sự cố DHCP Snooping trên dòng sản phẩm Switch Cisco Catalyst 9000.

Cisco Việt Nam ™ là một địa chỉ phân phối Switch Cisco chính hãng uy tín hàng đầu tại Việt Nam. Đến với chúng tôi, quý khách hàng sẽ nhận được những thông tin chính xác về nguồn gốc xuất xứ, giấy tờ, chứng chỉ, với mức giá Discount theo quy định của nhà sản xuất. Hàng luôn sẵn kho số lượng lớn để đáp ứng nhu cầu của khách hàng.

Cisco Việt Nam ™ có văn phòng giao dịch tại 2 thành phố lớn nhất là Hà Nội và Hồ Chí Minh (Sài Gòn). Giúp thuận tiện cho khách hàng có như cầu mua Switch Cisco Catalyst 9000 Chính Hãng có thể đến trực tiếp văn phòng của chúng tôi, cũng như rút ngắn thời gian giao hàng các sản phẩm máy chủ chính hãng đến với khách hàng..

Ngoài ra thì chúng tôi phân phối Cisco chính hãng trên toàn quốc, Do đó nếu khách hàng không ở có điều kiện để đến trực tiếp văn phòng của chúng tôi tại Hà Nội và Sài Gòn thì có thể liên hệ với chúng tôi để nhận thông tin về báo giá, tình trạng hàng hoá, chương trình khuyến mại…

Để Nhận Thông Tin Hỗ Trợ Báo Giá Dự Án, Đặt Hàng, Giao Hàng, Đặt Hàng, Bảo Hành, Khuyến Mại, Hỗ Trợ Kỹ Thuật của các sản phẩm Switch Cisco Catalyst 9000 Chính Hãng, Hãy Chát Ngay với chúng tôi ở khung bên dưới hoặc gọi điện tới số hotline hỗ trợ 24/7 của Cisco Việt Nam ™. Quý khách cũng có thể liên hệ tới văn phòng của chúng tôi tại Hà Nội và Sài Gòn theo thông tin sau:

Địa Chỉ Phân Phối Cisco Catalyst 9000 Chính Hãng Giá Tốt Tại Hà Nội

- Địa chỉ: Số 59 Võ Chí Công, Phường Nghĩa Đô, Quận Cầu Giấy, TP Hà Nội.

- Hotline/Zalo: 0967.40.70.80

- Email: info@anbinhnet.com.vn

- Website: https://ciscovietnam.com/

Địa Chỉ Phân Phối Cisco Catalyst 9000 Chính Hãng Giá Tốt Tại Sài Gòn (TP HCM)

- Địa chỉ: Số 736/182 Lê Đức Thọ, Phường 15, Quận Gò Vấp, TP Hồ Chí Minh

- Hotline/Zalo: 0967.40.70.80

- Email: info@anbinhnet.com.vn

- Website: https://ciscovietnam.com/

Nguồn: https://anbinhnet.com.vn/van-hanh-sua-loi-dhcp-snooping-switch-cisco-9000/